Ejemplos de criptografías

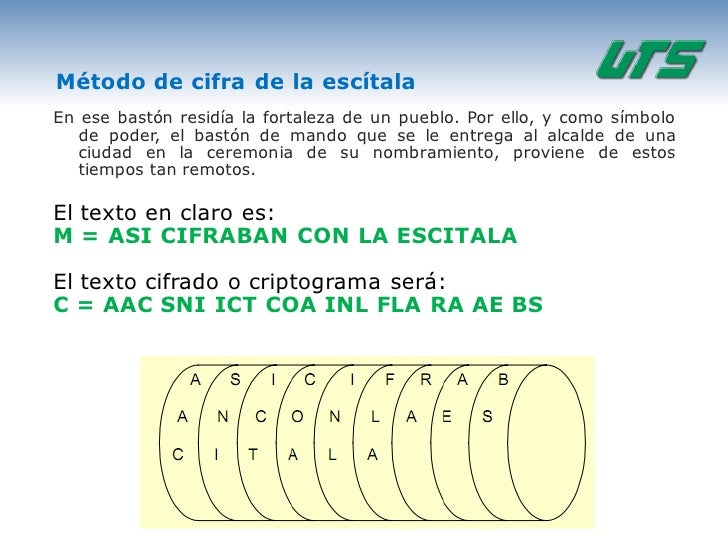

- Escitala

2. Polybios

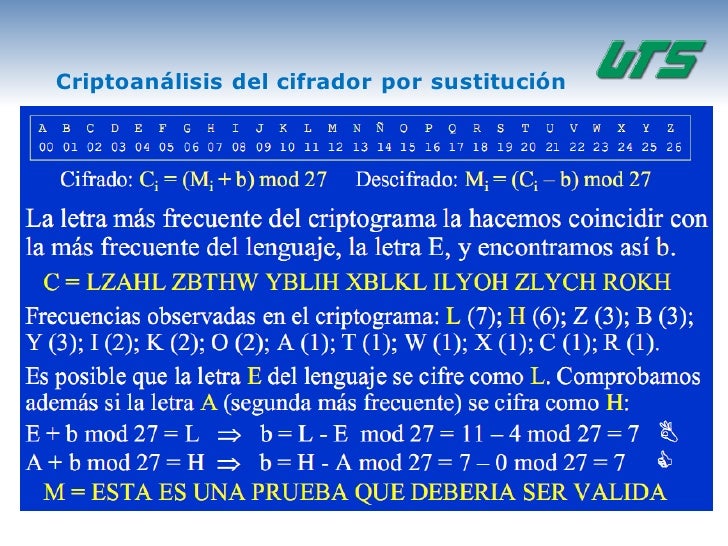

3. criptoanalisis por sustitución

4. el cifrado de vigenere

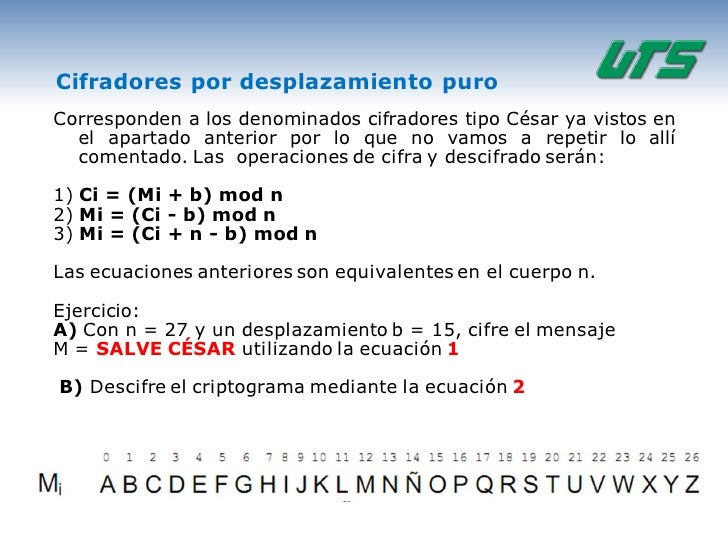

5. cifrado por desplazamiento puro

5.1

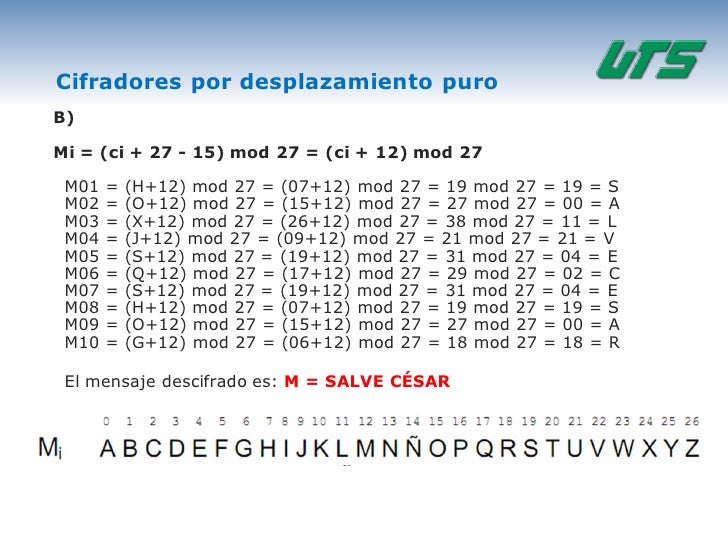

5.2

El cifrado de julio cesar

En criptografía, el cifrado César, también conocido como cifrado por desplazamiento, código de César o

El cifrado César muchas veces puede formar parte de sistemas más complejos de codificación, como el cifrado Vigenère, e incluso tiene aplicación en el sistema ROT13. Como todos los cifrados de sustitución alfabética simple, el cifrado César se descifra con facilidad y en la práctica no ofrece mucha seguridad en la comunicación. desplazamiento de César, es una de las técnicas de cifrado más simples y más usadas. Es un tipo de cifrado por sustitución en el que una letra en el texto original es reemplazada por otra letra que se encuentra un número fijo de posiciones más adelante en el alfabeto.

Por ejemplo, con un desplazamiento de 3, la A sería sustituida por la D (situada 3 lugares a la derecha de la A ), la B sería reemplazada por la E, etc. Este método debe su nombre a Julio César, que lo usaba para comunicarse con sus generales.

Ejemplo

La transformación se puede representar alineando dos alfabetos; el alfabeto cifrado es un alfabeto normal que está desplazado un número determinado de posiciones hacia la izquierda o la derecha. Por ejemplo, aquí el cifrado César está usando un desplazamiento de seis espacios hacia la derecha:Texto original: ABCDEFGHIJKLMNÑOPQRSTUVWXYZ Texto codificado: GHIJKLMNÑOPQRSTUVWXYZABCDEF

Para codificar un mensaje, simplemente se debe buscar cada letra de la línea del texto original y escribir la letra correspondiente en la línea codificada. Para decodificarlo se debe hacer lo contrario.

Texto original: BLOGGER, LA ENTRADA LIBRE

Texto codificado: HRUMMKY, QG KTAXGJG QÑHXK

En(X)= x+n mod 27.

La decodificación se hace de manera similar:

Dn(X)= x-n mod 27.

La operación de sustitución se conserva siempre a lo largo de todo el mensaje, por lo que el cifrado se clasifica como un cifrado de tipo sustitución monoalfabética, en oposición a la sustitución polialfabética.

La historia de la criptografía se remonta a miles de años. Hasta décadas recientes, ha sido la historia de la criptografía clásica — los métodos de cifrado que usan papel y lápiz, o quizás ayuda mecánica sencilla. A principios del siglo XX, la invención de máquinas mecánicas y electromecánicas complejas, como la máquina de rotores Enigma, proporcionaron métodos de cifrado más sofisticados y eficientes; y la posterior introducción de la electrónica y la computación ha permitido sistemas elaborados que siguen teniendo gran complejidad.

La evolución de la criptografía ha ido de la mano de la evolución del criptoanálisis — el arte de "romper" los códigos y loscifrados. Al principio, el descubrimiento y aplicación del análisis de frecuencias a la lectura de las comunicaciones cifradas ha cambiado en ocasiones el curso de la historia. De esta manera, el telegrama Zimmermann provocó que Estados Unidosentrara en la Primera Guerra Mundial; y la lectura, por parte de los Aliados, de los mensajes cifrados de la Alemania nazi, pudo haber acortado la Segunda Guerra Mundial hasta dos años.

Hasta los años 70, la criptografía segura era dominio casi exclusivo de los gobiernos. Desde entonces, dos sucesos la han colocado de lleno en el dominio público: la creación de un estándar de cifrado público (DES); y la invención de lacriptografía asimétrica.